Zmodyfikowane bakterie przyciągają radioizotopy do guza nowotworowego

19 kwietnia 2023, 09:35Celowana terapia radionuklidowa (TRT – targeted radionuclide therapy) polega na podawaniu do krwi radiofarmaceutyków, które wędrują do komórek nowotworowych, a gdy znajdą się w guzie emitują cząstki alfa i beta, niszcząc tkankę nowotworową. Obecnie stosowane metody TRT zależą od obecności unikatowych receptorów na powierzchni komórek nowotworowych. Radiofarmaceutyki wiążą się z tymi właśnie receptorami.

Pracując nad monografią, odkryła najstarszą znaną panoramę Wenecji

7 stycznia 2020, 12:36Prowadząc badania do monografii pt. Describing the City, Describing the State. Representations of Venice and the Venetian Terraferma in the Renaissance, dr Sandra Toffolo z University of St Andrews natrafiła na najstarszą znaną panoramę Wenecji. Widok miasta pochodzi z XIV w.

Zniechęcające słowotwórstwo

1 kwietnia 2010, 10:47Psycholodzy z University of Illinois mają złe wieści dla reklamodawców zachwalających swoje produkty za pomocą naukowej nowomowy. Niestety, to nie zachęca, ale odstrasza potencjalnych klientów.

Zakaz odnosi skutek

24 października 2014, 08:18Być może uda się uratować indyjską populację sępów. Wydaje się, że zakaz stosowania leku, który zabija te ptaki, odnosi skutek. Od lat 90. ubiegłego wieku liczba sępów w Indiach zmniejszyła się o ponad 99%. W roku 2004 naukowcom udało się powiązać śmierć ptaków z uszkodzeniem nerek.

Rekonstrukcja mięśni dowodzi, że 3 miliony lat temu Lucy poruszała się w pozycji wyprostowanej

16 czerwca 2023, 11:29Cyfrowa rekonstrukcja mięśni słynnej Lucy, przedstawicielki gatunku Australopithecus afarensis, pokazuje, że potężna mięśnie nóg i miednicy były przystosowane do chodzenia pod drzewach, ale mięśnie kolan pozwalały na przyjęcie w pełni wyprostowanej postawy. Lucy żyła na terenie dzisiejszej Etiopii przed ponad 3 milionami lat. Jej skamieniałe szczątki odkryto w latach 70. ubiegłego wieku. Teraz doktor Ashleigh Wiseman z Wydziału Archeologii Cambridge University wykonała trójwymiarową rekonstrukcję jej mięśni.

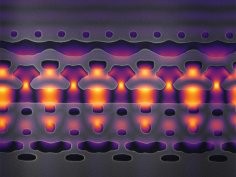

Powstał akcelerator cząstek w... układzie scalonym. Udoskonali radioterpię i badania naukowe

3 lutego 2020, 14:03Naukowcy z Uniwersytetu Stanforda i SLAC National Accelerator Laboratory stworzyli pierwszy na świecie akcelerator cząstek na chipie. Za pomocą podczerwonego lasera na długości ułamka średnicy ludzkiego włosa można cząstkom nadać energię, którą mikrofale nadają im na przestrzeni wielu metrów.

Szybkie szyfrowanie kwantami

20 kwietnia 2010, 11:37Dzięki pracom japońskich naukowców kryptografia kwantowa pokonała jedną z ostatnich przeszkód na drodze do upowszechnienia się. Stworzyli oni system, dzięki któremu możliwe jest wykorzystanie kryptografii kwantowej do szyfrowania transmisji wideo.

Znaczniki akustyczne ułatwiają fokom polowanie

19 listopada 2014, 12:35Emitujące dźwięki znaczniki do śledzenia ruchów i przeżywalności ryb mogą być wykorzystywane przez foki szare do lokalizowania ofiar. Zespół z University of St Andrews porównuje to do dzwonka wzywającego na posiłek.

Badania DNA zdradzają, skąd pochodziła służba Inków w Machu Picchu

31 lipca 2023, 12:58Zachowana historia imperiów to przede wszystkim historia ich elit. To po nich pozostają wspaniałe zabytki archeologiczne czy zabytki pisane. Nie inaczej jest w przypadku państwa Inków. Jednym z najbardziej znanych stanowisk archeologicznych związanych z Inkami jest Machu Picchu, pałac rodziny królewskiej, centrum ceremonialne i gospodarcze. Niedawno przeprowadzone w nim badania sugerują, że powstało dekady wcześniej, niż dotychczas przypuszczano i należy zmienić chronologię historii Inków. Teraz zaś naukowcy wykorzystali DNA by określić miejsce pochodzenia służby królewskiej, yanacona i aclla, przebywającej w Machu Picchu.

Setki urządzeń z Bluetooth narażonych jest na atak

26 lutego 2020, 04:26Badacze z Singapuru poinformowali o zidentyfikowaniu luk w ponad 480 urządzeniach Bluetooth w tym bransoletkach do fitnessu, urządzeniach medycznych czy urządzeniach z gatunku "smart home". Błędy znaleziono w SKD Bluetooth Low Energy (BLE) mogą zostać wykorzystane do wywołania awarii lub uzyskania przez napastnika prawa do odczytu i zapisu danych.